サイバーレジリエンスとは?

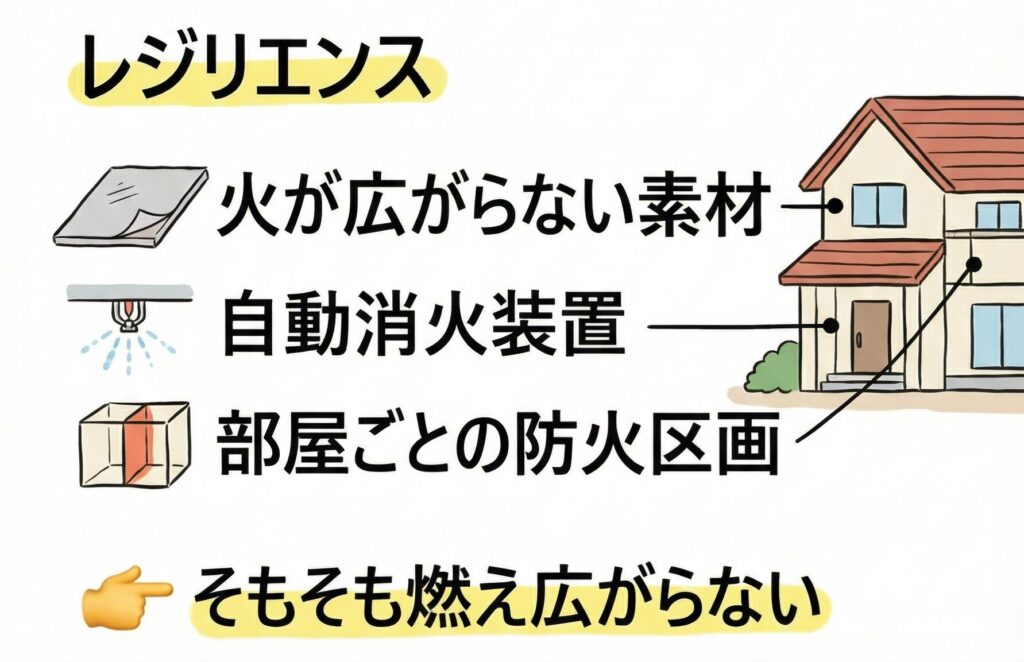

レジリエンスとは、障害・攻撃・事故が起きても、耐えて・回復して・業務を続けられる力のことです。

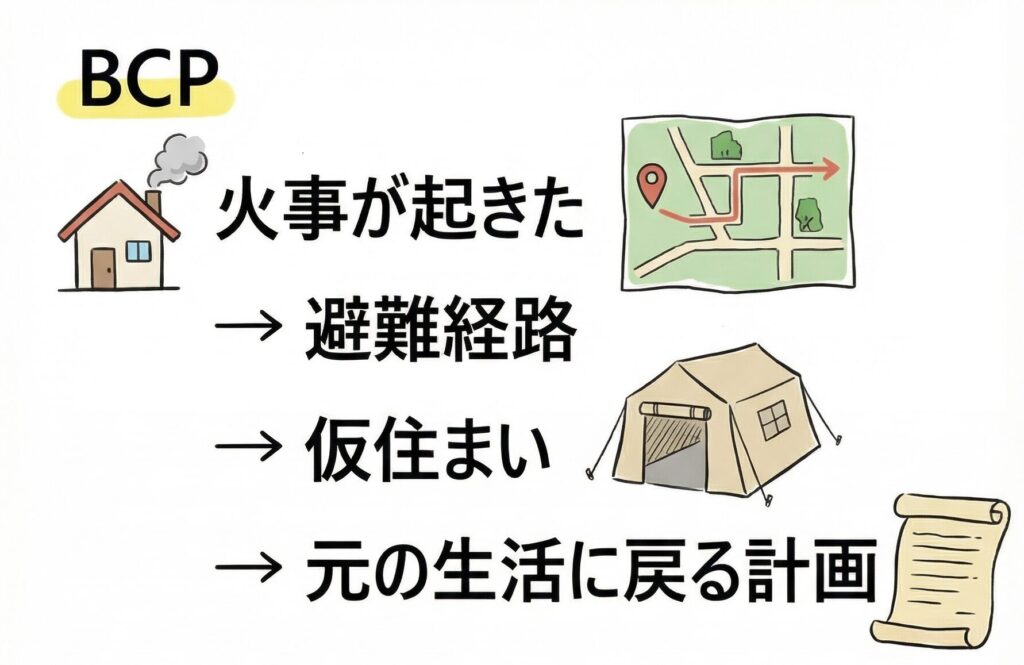

概念としては、事業継続計画:BCPと似ていますが、考え方には違いがあります。

BCPが「災害や事故は起きるもの」として捉え、いったん止まった後に「どう再開するか」に重きを置いていることに対して、

レジリエンスは、「止めずに・壊れずに・回復して続ける」ことを重視します。

なぜ今、サイバーレジリエンス?

これまでのサイバー対策

これまでの日本のサイバー対策は、

アクセス禁止などの「入り口対策」が基本でした。

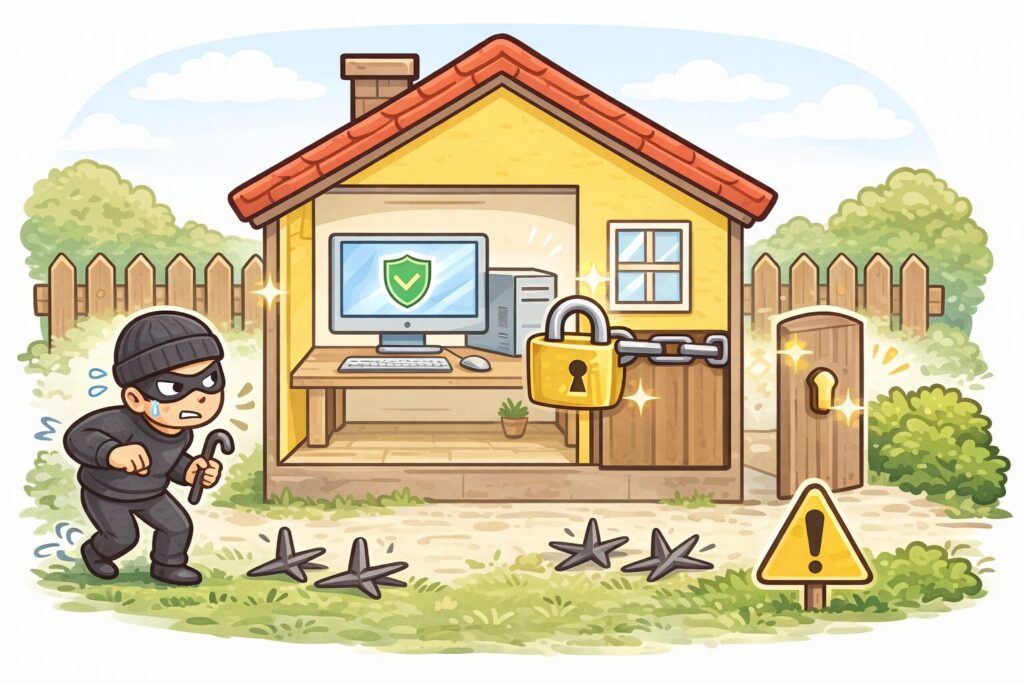

イメージとしては、サーバなどのコンピュータを「家」に例えると、

「家に鍵をかけて、泥棒の侵入を防ぐ」

といった考え方です。

近年の状況

しかし近年、サイバー攻撃によって政府や企業の内部システムから情報が窃取され、

業務を継続して遂行すること自体が難しくなるケースが増えています。

病院のシステムが

使えなくなり、

患者の命と引き換えに

金銭を要求される

――ランサムウェアの話を耳にしたことがある方も多いのではないでしょうか。

日本政府の対応

こうした状況を受け、日本政府はサイバーレジリエンスの強化を明確な政策として打ち出しています。

2025年5月に施行・公布された「サイバー対処能力強化法及び同整備法」も、その流れの一つです。

街中に監視カメラを設置し、泥棒の不審な動きを早めに察知する。

被害が起きる前に警察がアジトに向かい、犯行に使われる道具を取り上げる。

これまでの「受動的な対応」に対し、「能動的な対応」を可能とする考え方だと

イメージすると分かりやすいでしょう。

企業では実際に何が起きているの?

では、こうした動きを受けて、各企業は何を考え、何に取り組むべきかを考えてみます。

まずは、企業でのセキュリティ対応を具体的に見てみましょう。

従来の状況

下図のように、従来の対策、ファイアウォールなどは、入り口を制御するものでした。

現在は、フィッシングなどで偽の入り口などが用意されており、従来の対策では不十分になります。

一旦侵入されると、手がつけられないため、どこまで見られたか、どのデータに触られたか、判断ができません。

[従来]入らせない

[現在]侵入は起きる前提

今求められている対応

そこで、今必要な対策として、

「どこまで入られ、どう止め、どう回復するか?」

の回答を求められているのです。

必要となるもの

1)資料

ここで必要となるものが、ネットワーク図などのインフラ周りを明記した資料です。

ただ、以下3点が重要になります。

①図が正しく記載されているか

②適切なタイミングで更新されているか

③資料を見て現場と紐付けができるか

あなたの会社は、①~③を満足できるでしょうか?

2)人

次に、回復するために必要な人は揃っているでしょうか?

④回復手順を知っている人

⑤機器操作方法を熟知して、操作できる人

⑥メーカや顧客への連絡先、社内・社外への報告すべき対象を知っている人

⑦機器の正常状態を判断できる(点検できる)人

⑧各種データの正しさを判断できる人

⑨データの行き先を把握している人

現在、ネットワークを通じて、人を通じて、情報もセキュリティ攻撃も拡散される時代です。

現場に全てを任せてしまうと、判断を見誤る可能性があります。

例えば。

・どこにも連絡せず、黙っていたら、顧客先にもリスクが拡散していた。

・踏み台にされて、重要なところへ攻撃をしていた。

・対策範囲を把握していないことが、周囲にばれ、信用が失墜する。

・対応を誤ると、悪い企業イメージを生み出し、SNSなどで拡散される。

・病院などで、診療に関わる箇所を攻撃されると、患者さんの命に関わる。

・復旧までの目処が立たないと、関係会社を含めた業務停止が長く続く。

このため、技術者だけに任せるのではなく、

経営層を含めて、リスクを含めて、現状を把握し、ロードマップなどを含めた対策を講じるなど、

社会的問題を最小限に抑える準備が必要なのです。

3)バックアップ

おそらく、どこの現場でもデータ復旧が必要になります。

これまでのデータはバックアップされていますか?

自動車などの工場であれば、「何年先までデータ保存が必要か」は、決められていますよね?

すぐに必要なデータを見つけることは、できるでしょうか。

たとえば、

・バックアップはあるものの、実際には使い物にならない。

ーバックアップ自体が攻撃されている。

ー必要な対象がバックアップされていない。

ーバックアップを戻す手順、機器などが用意されていない。

ーどの程度の時間で戻せるか、解らない。(顧客説明不可)

ー中途半端なバックアップから戻した経験がない。

ーバックアップから、戻したデータの正しさを判断できない。

ーバックアップを提供してくれるベンダーや委託先と連絡がつかない。

最新のバックアップを「ネットワークで繫がっているので、すぐに戻せます」と導入したものの、

現在の現場では、隔離されたバックアックの方が意味を成すこともあります。

現在では信じられない遅さなので、あり得ないと思われるかもしれませんが、

テープバックアップに助けられたという事例もあるのです。

攻撃される頻度、可能性や最低限度の復旧の可不可と天秤にかけると、

早さはそれほど重要ではないのかもしれません。

ただし、レガシー機能を使う場合、

・機器が最後まで正常に動くこと

・使い方を知っている人が少ないこと

へのリスクもあります。

たかがバックアップと思われるかもしれませんが、

どのデータが重要なのか、最低限の復旧状況の定義、コストと復旧可否に見合った予算策定など

こちらも経営的判断が必要になります。

4)ルール

たとえば、データ漏洩。

保守運用を任せている委託先から、USBメモリなどを通して、

また、電車やお店に書類を忘れてきたことで漏れた事例もあります。

そのため、

USBメモリなどの使用制限や書類の持ち帰り制限、取り扱いデータの明確化、承認経路の明瞭化、実際の運用チェックなど、

ルールの策定とチェック機能も必要となります。

5)大前提

これまで、資料、人、バックアップ、ルールにわたり、必要なものをお伝えしてきましたが、

最も重要なことは、いずれも俯瞰して各部署と連携して対応することです。

たとえば。

バックアップを自部署だけで考えると、他部署に必要なデータが不足する可能性があります。

データを残すという観点のみでバックアップをしてしまうと、隔離バックアップはされない可能性があります。

法務だけでルールを決めてしまうと、現場運用に即さず、定着しない・虚偽の報告がされる可能性があります。

人は、風邪も引きますし、コロナなどの感染病、災害などで交通手段を失い、

出社不可となる可能性もあります。

その場にいる人で最低限対応できるような資料や仕組みが必要です。

ただ、人によって、同じ資料でも読み取る内容が異なることも事実です。

以下を意識して、対策を施しましょう。

資料は各部署とともに読み合わせをする

必要に応じて、チェックリストを起こし、各内容の責任者を明確にする

実際に訓練日を設けて、報告経路、データ復旧などを含めたトレーニングする

他社で起きた事例を参考に、自社での対策を一人一人が考えられるようにする

リスクを理解した上で、予算を適切に投資する

きちんと報告が通るように、風通しのよい職場環境を作る

必要なこと、正しいことを受け入れられるよう、社内体質を改善する

何かが発生した場合、最も重要なことは、安全の次に、業務継続であることなど優先順位を明確化する

なぜ初動対応は遅れるの?

3つの分類

現在、企業のセキュリティ対応力は、大きく3つに分類できそうです。

1.侵入前提で対応手順と訓練ができている企業

2.想定テンプレートはあるが、実際には動けない企業

3.自社のネットワークやシステム構成を把握できていない企業

1の企業は、気づきも早く、被害を限定しながら、業務復旧に入れます。

2の企業は、なんとなく揃っていそうでしたが、

機器が更新されていたり、バックアップが不足していたり、

どこに連絡してよいか、判らなかったり・・・が起こる可能性もあります。

3の企業は、攻撃されていることを気づかない、気づいても影響範囲が判らない、業務停止が長引き、

どこかの企業にお願いする、などとなりそうですね。

対応できていそうな企業の落とし穴

多くの企業は、2だと思われます。

確かに、本番データを使って、システムを停止して、経営層まで動員して・・・

かなりの重労働です。

だから、手順書、BCPなどは作成したものの、実際インシデントが起きてみると、

連絡先、判断者などが判らなくなり、原因の確定や対応が遅れてしまいます。

現場ももやもや感じている人もいるかもしれませんが、”はっきりできないから、『問題なし』と報告”してしまう。

「わからない」と言える環境、関係性が重要ですね。

年1訓練で足りる?

全体訓練は、年1回程度が妥当だと言われています。

訓練では

検証環境などを使い、攻撃されたことを仮定して、原因追及やデータ復旧、報告など一連の流れを実施し、

どなたか責任者が時間の計測や全体の動きを俯瞰し、反省会などを開催します。

ただ、訓練だけではなく、演習も必要です。

演習では、他社を含めた過去の事例・他社の対応・その後の影響をもとに、

「自分たちだったらどう判断し、どう動いたか」を机上で検討します。

・どの対応が有効だったか

・どこに判断の遅れや無駄があったか

・技術、コスト、報告、平時の備えに改善の余地はないか

皆さんで検討したあと、自社のマニュアル、手順書などを見直しましょう。

とりまとめの方は、各自の内容に改善の余地がないか、確認し、経営層へ報告しましょう。

この段階で重要なことは、

「できていないこと」を隠さずに共有することです。

報告すべき内容は、

・洗い出しができていること

・どこまで対応ができているか、できていないかを明示すること

認識合わせすべき内容は、

・改善点はいつまでに対応するのか、対応しないのか

・訓練ではどのような対応をするのか

経営層が報告を受けて意識すべきことは、

現在の対応で問題ないか?

影響範囲は正しく判断されているか?

説明責任は果たせそうか?

どこに報告や謝罪が必要になるか?

復旧可能な状態になっているか?

最悪の場合、どのシステムをいつまで停止することが可能か?

年1回の訓練は「試験日」にすぎません。

日常的な演習がなければ、本番で問われる判断力は育ちません。

シンプルなアーキテクチャ

昨今、データ量や機器の増加により、

すべてを自社だけで保守することが難しくなり、ベンダーに依存せざるを得ないケースが増えています。

だからこそ、最初から複雑な構成にせず、シンプルなアーキテクチャで設計を固めることが重要です。

シンプルな構成であれば、異常が起きたときに「それが攻撃なのか、障害なのか」を判断しやすくなります。

さらに停止すべきところが明確になりやすく、影響範囲を素早く特定できます。

また、シンプルであれば、

「誰が、どこに、なぜアクセス可能か」の説明も、権限整理もしやすくなります。

日頃から権限の整理をこころがけ、演習時には複数人でチェックし、定期的に見直しましょう。

一方で、構成が複雑になるほど、通信(トラフィック)と依存関係は増え続けます。

データが増えることで、ログ収集、分析対象、バックアップの流れも複雑化し、

「何がどこに影響しているか」を追いにくくなります。

その結果、障害の切り分けが遅れたり、攻撃時の挙動を追えなかったりする状況が起きているのです。

どう備えるべき?

サイバーレジリエンスは、最新ツールを導入しても実現できません。

侵入されることを前提に、

誰が判断し、どこを止め、どう戻すかを事前に決め、演習し、訓練し、実装できているかが問われます。

まずは、シンプルなアーキテクチャを心がけ、手順書を整備し、

インシデント発生時に正しく理解・説明できるように準備しておきましょう。

あわせて、日々のチェックを通して、異常に気づける体制、報告しやすい環境を整えましょう。

普段から担当者同士でコミュニケーションをとり、

演習や訓練を通して、他部署の視点や気づきも取り入れていきましょう。

こうした準備が積み重なってはじめて、レジリエンス、すなわち「対応」と「回復」は現実のものになります。

他人事ではなく、自分たちの問題として捉え、備えていきましょう。

Tips

- フィッシング:偽メール・偽サイトで「本物だと思わせて」ID・パスワードを入力させる

- 認証情報漏えい:鍵となるものを盗まれ漏洩。

・・・<原因>パスワードの使い回し、フィッシングの結果、他サービスから流出 - 委託先・サプライチェーンなどから漏洩

・・・<原因>自社のセキュリティは万全、委託先のPC,VPN,アカウントに脆弱

⇒脆弱部を踏み台にして、侵入される - ゼロディ:メーカも知らない脆弱性。パッチが存在しない。防御側は気づけない。

- セキュリティインシデントorインシデント:セキュリティ事故・出来事。

例:情報漏洩、改ざん、破壊・消失・情報システムの機能停止など - 初動対応:ネットワーク遮断、情報や対象機器の隔離、システムやサービスの停止など